El algoritmo de Bully es un metodo distribuido es un coordinador dinamico por procesos numero ID.

Explicacion

Aqui explicamos de una manera mas sencilla de como funciona este algorimo.

vamos a asumir que tenemos 7 nodos:

En este momento actual en el tiempo, el nodo '7 'es el coordinador, debido a que el nodo es el número más alto. Pero entonces las hojas nodo '7 ', por lo que ahora es el coordinador? Digamos nodo '4 'decide que quiere ser el coordinador, entonces tenemos:

En este caso, el nodo '4 'ha enviado una elección a los nodos '5', '6 'y '7', esto es debido a que ninguno de los nodos conocen ese nodo '7 'ha salido todavía. En este caso, el nodo '7 'no puede responder, sin embargo, los nodos '5' y '6 'todavía están aquí, para que responda a '4' que todavía están aquí:

Ahora tenemos nodos '5 'y '6' el envío de las elecciones. En este caso, el nodo '5 'envía una elección al nodo '6' y '7 '. Considerando que el nodo '6 'sólo envía una elección al nodo '7':

Ahora bien, como nodo de '6 'todavía está aquí, a continuación, el nodo '6' dice nodo '5 'que aún está aquí:

Finalmente, desde el nodo '7 'no ha respondido a nodo '6', esto implica que el nodo '7 'ya no existe, lo que significa que el nodo '6' es el nuevo coordinador. Así nodo '6 'le dice a todos los otros nodos.

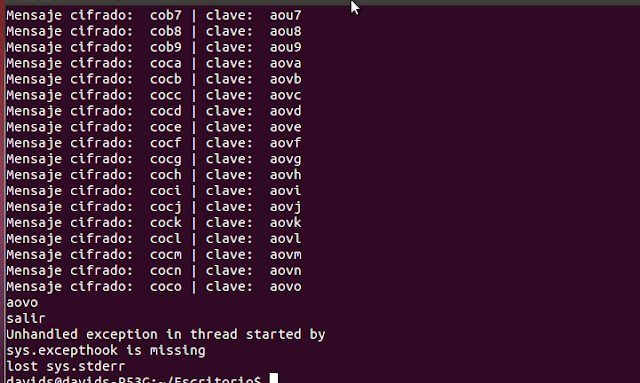

Codigo del algortimo de bully